A) Giới thiệu : Lab “Cấu hình và kiểm tra DNSSEC”. Bài lab bao gồm các bước cấu hình và kiểm tra tính năng DNSSEC, thực hiện sign – unsign zone, kiểm tra Trust Anchors, cấu hình DNSKEY, RRSIG và thiết lập Key Master cho zone.

Mô tả :

Máy DC (172.1.1.1/24) : Nâng cấp DC với domain “huypd.com”. Cấu hình DNSSEC, tạo một zone có tên là “dnssec.huypd.com”, tạo một record A cho host “dc.dnssec.huypd.com”

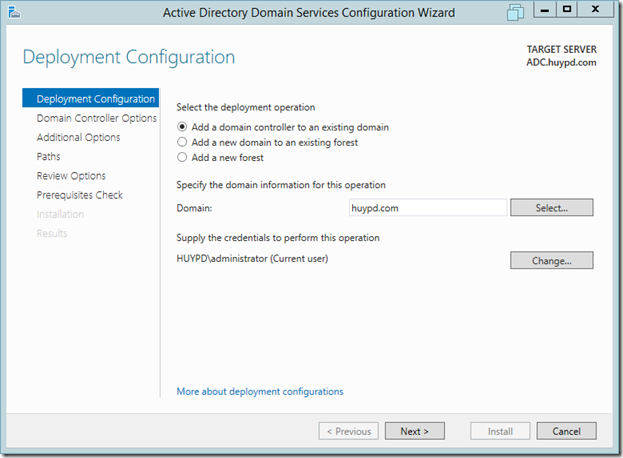

Máy ADC (172.1.1.2/24) : Join domain, nâng cấp lên thành Additional DC. Cấu hình địa chỉ IP và DNS như trong hình.

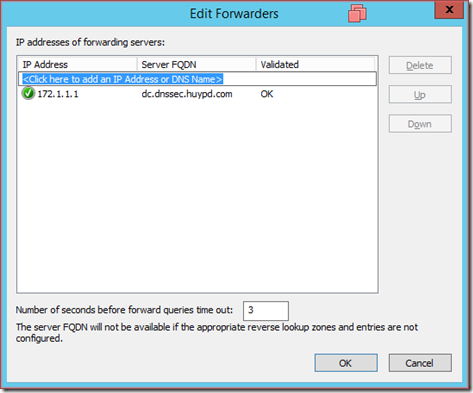

Máy DNS (172.1.1.3/24) : Join domain, cài đặt role DNS, đặt địa chỉ IP và DNS như trong hình, cấu hình forwarder cho DNS.

Máy Client (172.1.1.4/24) : Join domain, đặt địa chỉ IP + DNS như hình trên.

B) Thực hiện

1) Prepare and configure requirement

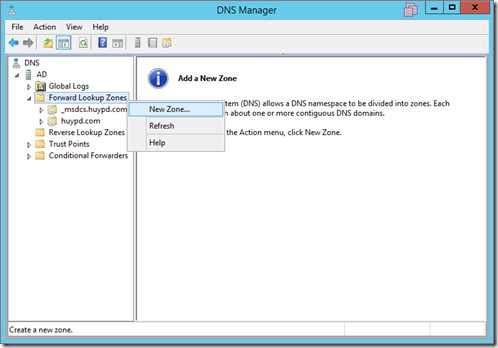

Máy DC : đặt IP, DNS trỏ về chính mình. Thực hiện nâng cấp domain tại bài viết này, sau đó tạo zone “dnssec.huypd.com”, vào zone dnssec.huypd.com tạo một record A “dc.dnssec.huypd.com”

Máy ADC : đặt IP, DNS. Thực hiện nâng cấp Additional Domain Controller

Máy DNS : đặt IP, DNS (trong hình). Cài đặt role DNS và cấu hình Forwarder

Máy Client Computer : join domain, đặt IP + DNS như trong hình

2) Query an unsigned zone without DNSSEC validation required (thực hiện truy vấn zone dnssec.huypd.com ở cơ chế DNS thông thường)

Máy Client : mở Windows Powershell –> gõ “ resolve-dnsname dc.dnssec.huypd.com –server dns –dnssecok”. Ta thấy lúc này không có thông tin gì về RRSIG, TTL, thời gian signed và expiration….

3) Sign zone dnssec.huypd.com on DC and distribute trust anchors (Thực hiện ký zone dnssec.huypd.com và phân phối Trust anchors – DNSKEY cho máy DNS và ADC)

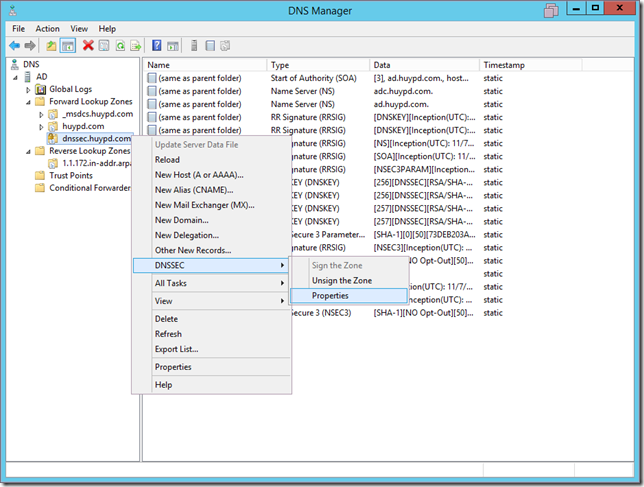

Máy DC vào DNS –> Chuột phải zone “dnssec.huypd.com” và chọn DNSSEC –> Sign the zone

Chọn “Use default settings to sign the zone” : theo tùy chọn mặc định của hệ thống

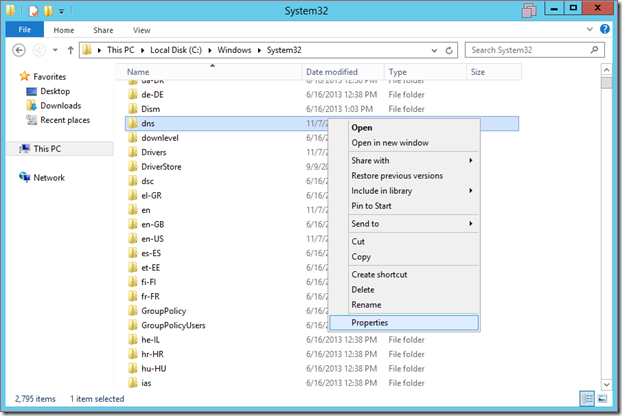

Tiếp theo ta phân phối trust anchor cho máy DNS. Bằng cách trên máy DC, vào đường dẫn “C:\Windows\System32”. Tìm thư mục “dns”

Thực hiện share thư mục này với quyền Full Control

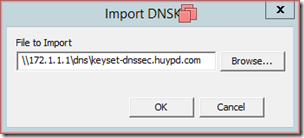

Qua máy DNS, thực hiện Import DNSKEY vào –> Chuột phải Trust point, chọn Import –> DNSKEY

Trỏ tới thư mục share –> chọn “ketset-dnssec.huypd.com”

Lúc này ta đã import 2 DNSKEY vào, 1 key Active và 1 key Standby

Máy DNS, mở PowerShell, thực hiện 2 lệnh “resolve-dnsname –name dnssec.huypd.com.trustanchors –type dnskey-server dns” và lệnh “ get-dnsservertrustanchor dnssec.huypd.com” để kiểm tra xem key đã import chưa.

Thực hiện distribute Trust Anchors (tức phân phối DNSKEY) cho máy ADC. Trên máy DC, chuột phải vào zone và chọn DNSSEC –> Properties

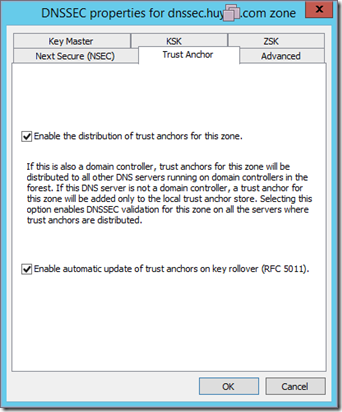

Qua thẻ “Trust Anchor” : check vào ô đầu tiên, để thực hiện phân phối cho tất cả các máy DC/ADC (Authoritative DNS Server) trong domain

Kiểm tra và ta thấy lúc này đã replicate qua cho máy ADC

4) Query a signed zone without DNSSEC validation required (Client chưa cấu hình tính năng DNSSEC, kiểm tra DNSSEC bằng cách dùng lệnh truy vấn thử dnssec.huypd.com)

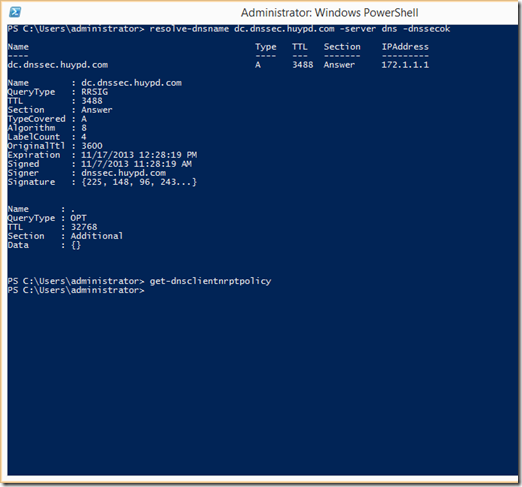

Máy Client gõ “resolve-dnsname dc.dnssec.huypd.com –server dns –dnssecok” . Lệnh này để test thử tính năng truy vấn bằng DNSSEC. Lúc này ta đã thấy các thông số của DNSSEC

Lệnh “get-dnsclientnrptpolicy” là lệnh kiểm tra máy client có enable tính năng DNSSEC hay chưa.

Advertisements

Blogger Comment

Facebook Comment