5) Query a signed zone with DNSSEC validation required (Thực hiện enable tính năng DNSSEC cho các Client bằng Policy, sau đó kiểm tra lại việc truy vấn)

Máy DC, vào Group Policy –> Cấu hình chính sách “Default Domain Policy” –> Chuột phải chọn “Edit”

Chọn “Computer Configuration –> Policies –> Windows Settings –> Name Resolution Table” –> Stick vào 2 dấu “Enable DNSSEC in the rule” và “Require DNS clients to check that name and address data….”. Trên cùng chọn Suffix và khai báo zone DNSSEC vào “dnssec.huypd.com” –> Cuối cùng là chọn “Create” và “Apply”

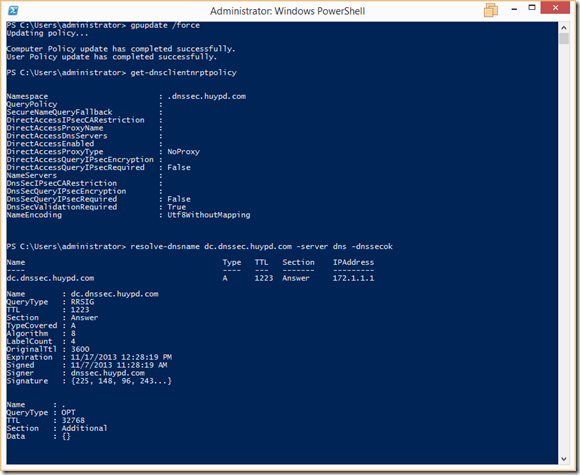

Máy DC, thực hiện “gpupdate /force” và “get-dnsclientnrptpolicy” để xem thông số cấu hình tính năng DNSSEC.

Máy Client cũng thực hiện “gpupdate /force” và lệnh “get-dnsclientnrptpolicy”. Thông số “DNSSecValidationRequired” mà là True thì lúc này tất cả các client trong domain đều áp dụng tính năng truy vấn bằng DNSSEC.

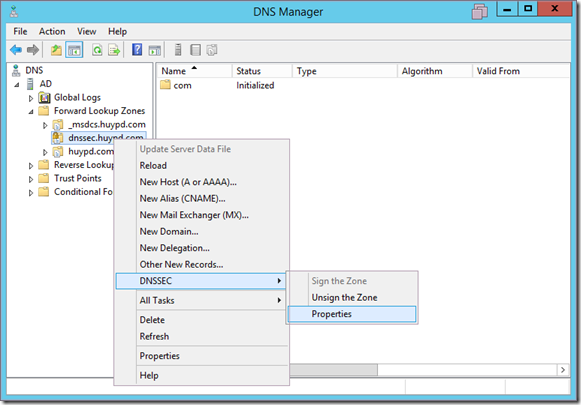

6) Un-sign the zone and then re-sign the zone with custom parameters (Thực hiện Un-Sign và Re-sign lại zone)

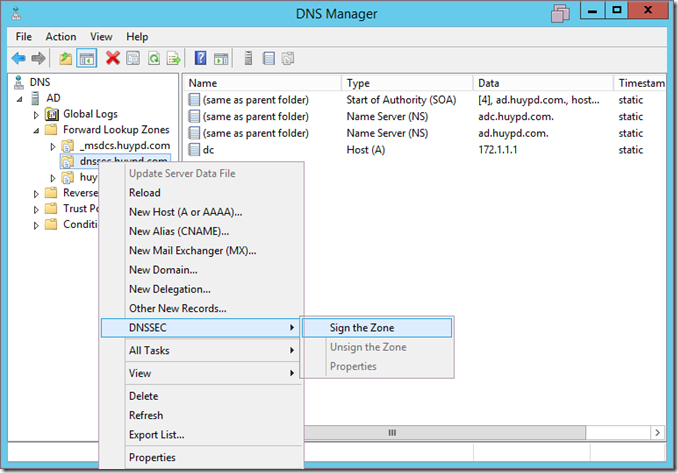

Chuột phải zone –> DNSSEC chọn Unsign the zone

Re-sign lại zone

Chọn “Customize zone signing parameters” để ta tiến hành cấu hình thông số cho việc Sign zone

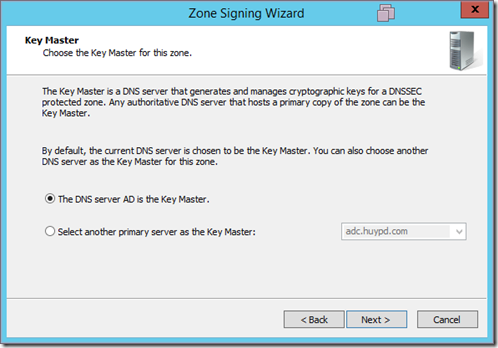

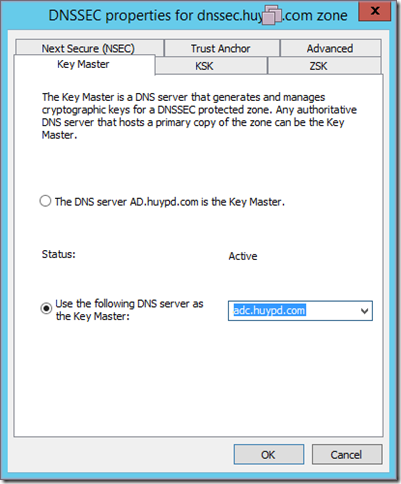

Chọn Key Master cho zone

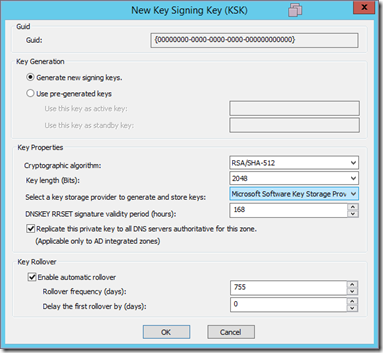

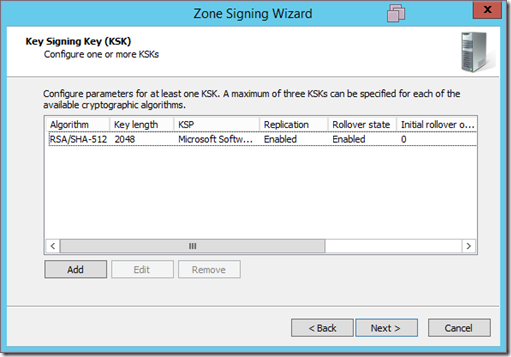

Tiếp theo ta sẽ cấu hình KSK, KSK là nơi quản lý và tạo ra các DNSKEY.

Remove Key đang sẵn có, Add một key mới với thông số : thuật mã hóa RSA/SHA-512 và số bits là 2048. Nhấn OK

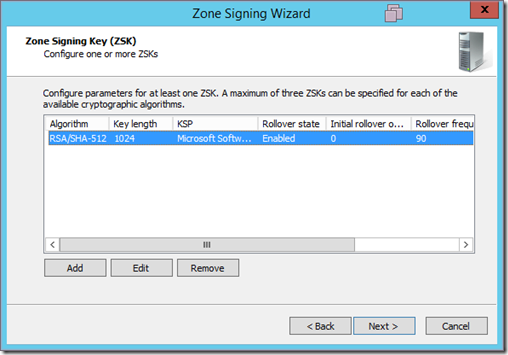

Tiếp tục với ZKS, ZKS là nơi quản lý và tạo ra Private Key – RRSIG.

Remove Key đang sẵn có, Add một key mới với thông số : thuật mã hóa RSA/SHA-512 và số bits là 1024. Nhấn OK

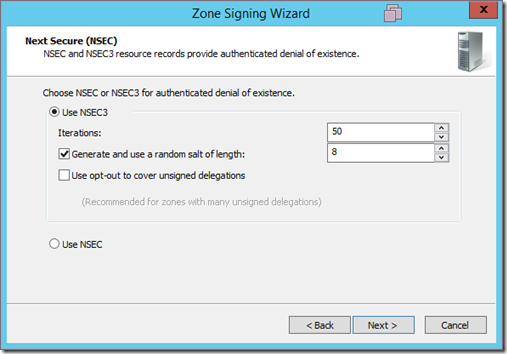

Cấu hình NSEC, có thể để mặc định

Enable tính năng tự động distribute trust anchor cho các máy AD/ADC khác trong domain

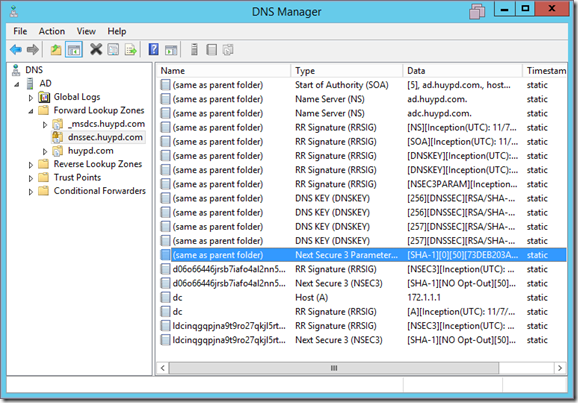

Lúc này ta đã có các Record DNSSEC

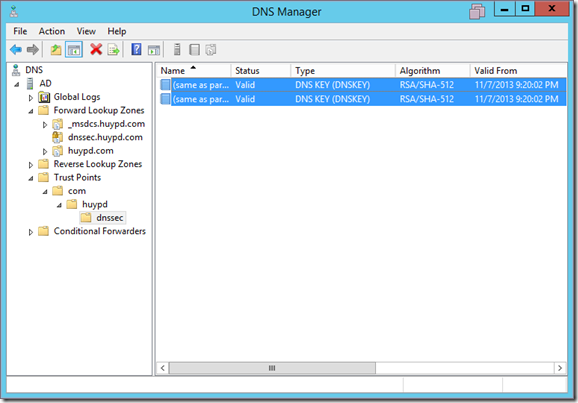

Key lúc này là RSA/SHA-512

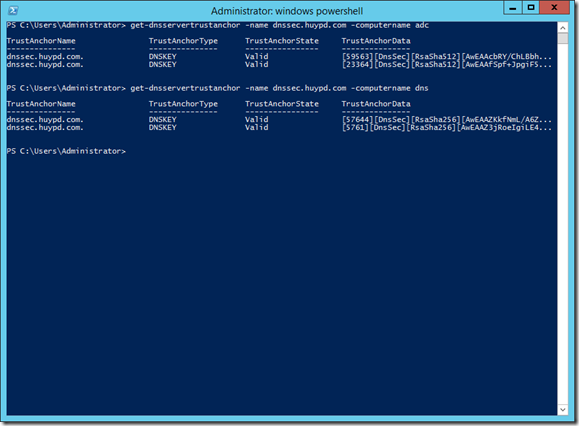

Thực hiện “get-dnsservertrustanchor –name dnssec.huypd.com –computer dns” . Ta thấy máy DNS vẫn dùng Trust Anchor cũ.

Do ta Re-sign lại nên máy DNS sẽ không tự động cập nhật Trust Anchor mới được, và lúc này nó vẫn dùng Trust Anchor cũ. Ta cần phải cấu hình bằng tay lại. Ta thực hiện 2 lệnh bên dưới để xóa Trust Anchor cũ, “remove-dnsservertrustanchor” và “remove-dnsserverzone”

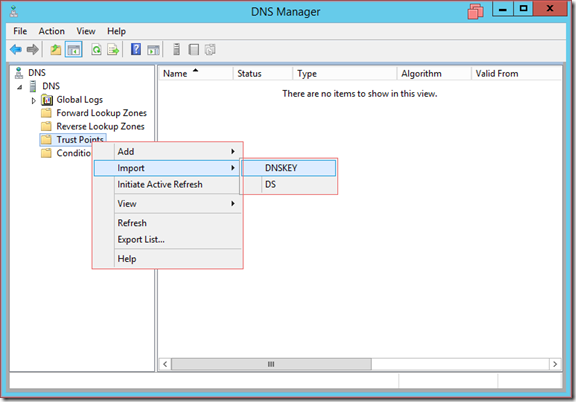

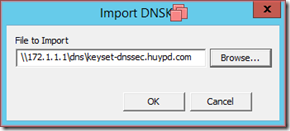

Thực hiện import key mới vào

Lúc này ta đã có Trust Anchor mới nhất

7) Transfer the Key Master role for dnssec.huypd.com to ADC (Thực hiện chuyển Key Master của zone sang máy ADC)

Trên máy DC, chuột phải zone dnssec.huypd.com –> DNSSEC –> Properties

Chọn thẻ Key Master –> Sau đó chọn “Use the following DNS Server as the Key Master”, chọn máy ADC.

Advertisements

Blogger Comment

Facebook Comment